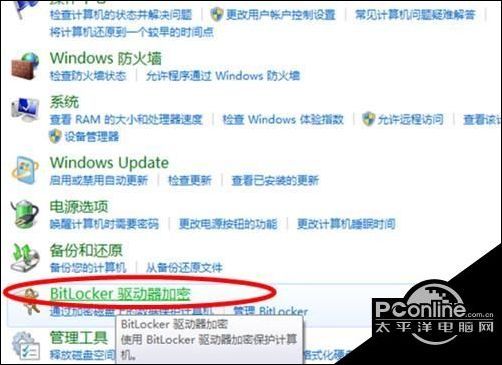

1.1 BitLocker 技术原理与核心功能

BitLocker 像是给硬盘数据穿上一件隐形防护服。它采用全磁盘加密技术,在操作系统层面直接对磁盘分区进行加密处理。每次写入磁盘的数据都会自动加密,读取时再实时解密。整个过程对用户完全透明,你几乎感受不到它的存在。

核心功能其实相当实用。数据保护自然是最关键的,即使设备丢失或被盗,没有正确密钥也无法访问磁盘内容。我记得有个客户把笔记本电脑忘在出租车后座,多亏开启了BitLocker,敏感的商业计划书才没有泄露。配合TPM芯片使用时,BitLocker还能验证系统启动组件的完整性,防止恶意软件在启动过程中做手脚。

1.2 BitLocker 部署环境要求与准备工作

部署BitLocker前需要确认几个基本条件。操作系统必须是Windows的专业版、企业版或教育版,家庭版不支持这个功能。硬盘分区得符合要求,系统盘需要两个NTFS格式的分区——一个用于启动,一个用于系统文件。建议预留一些额外空间,加密过程会占用部分系统资源。

TPM芯片虽然不是绝对必要,但强烈推荐配备。这个专用安全芯片能存储加密密钥,提供硬件级别的保护。没有TPM的话,你就得依赖USB闪存盘来存储启动密钥,操作会麻烦不少。部署前记得备份重要数据,虽然加密过程通常很安全,但预防万一总是好的。

1.3 不同版本Windows中的BitLocker特性对比

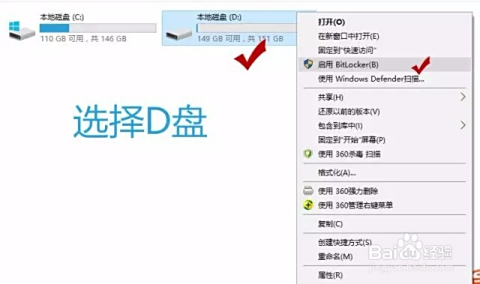

Windows各版本对BitLocker的支持确实存在差异。Windows 10/11的专业版和企业版功能最完整,支持操作系统驱动器、固定数据驱动器和可移动驱动器的加密。企业版还额外提供了网络解锁功能,这对企业环境特别实用。

Windows 8/8.1的情况类似,专业版和企业版都包含BitLocker,但功能集相对简单一些。Windows 7时代就比较复杂了,只有旗舰版和企业版才具备完整的BitLocker功能。这种版本差异经常让人困惑,我遇到过不止一个用户因为版本问题无法使用期望的功能。

比较有趣的是,较新的Windows版本在加密算法上也有改进。早期的BitLocker主要使用AES-128,现在普遍支持更安全的AES-256。性能优化方面,新版本的加密解密效率明显提升,对日常使用的影响几乎可以忽略不计。

2.1 企业环境下的BitLocker部署策略

企业部署BitLocker需要更周密的规划。建议采用分阶段实施的方式,先在小范围试点运行,确认无误后再全面铺开。这种方法能有效降低风险,我们之前有个项目就因为跳过了试点阶段,导致遇到了意料之外的兼容性问题。

组策略配置是核心环节。通过Active Directory可以集中管理BitLocker策略,比如强制启用加密、设置密码复杂度要求、配置恢复选项。特别要注意的是操作系统驱动器的加密方式选择——配合TPM芯片使用PIN码或启动密钥,能提供双重验证保护。对于固定数据驱动器,可以考虑使用自动解锁功能,减少用户操作负担。

部署时还要考虑不同的使用场景。办公室内的台式机通常环境可控,可以采用标准加密策略。而经常外出的笔记本电脑就需要更严格的安全设置,比如设置更短的PIN码过期时间。移动设备的管理策略又有所不同,可能需要结合Intune等MDM解决方案进行统一管控。

2.2 密钥管理与恢复机制配置

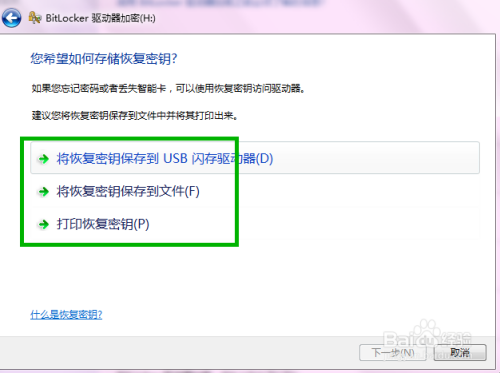

密钥管理是整个加密体系最关键的环节。企业环境中绝对不建议依赖用户自行保管密钥,必须通过Active Directory备份恢复密钥。配置组策略时,要确保所有加密设备的恢复信息都能自动上传到AD DS。这个设置看似简单,但确实能避免很多后续麻烦。

恢复机制需要设计冗余方案。除了AD备份,还可以考虑将恢复密钥存储在Azure AD中,特别是对于混合办公的设备。设置恢复密码时,建议使用48位数字密码,这个长度在安全性和可用性之间取得了很好平衡。记得为关键人员配置数据恢复代理,在紧急情况下能够快速恢复访问权限。

实际部署中,密钥轮换策略经常被忽略。定期更新加密密钥能增强安全性,但需要平衡操作复杂度。一般来说,结合操作系统重大更新时进行密钥轮换是个不错的选择。我们曾经协助一家金融机构设计密钥轮换方案,既满足了合规要求,又不会给IT团队带来过大负担。

2.3 性能优化与兼容性考虑

性能影响是很多人担心的问题。现代硬件上,BitLocker的性能损耗其实微乎其微。带有AES-NI指令集的CPU能硬件加速加密解密过程,用户几乎感受不到差别。不过加密过程中的系统负载确实需要注意,建议在业务低峰期执行初始加密。

兼容性测试必不可少。部署前要验证所有业务软件在加密环境下的运行情况,特别是那些需要直接访问硬件的应用程序。杀毒软件、备份工具和磁盘工具都需要重点测试。遇到过一家公司部署后才发现他们的专业设计软件与加密驱动存在冲突,不得不回退重来。

固件和驱动程序也要纳入考虑范围。确保BIOS/UEFI固件是最新版本,特别是TPM相关的设置要正确配置。存储控制器驱动程序最好使用经过微软认证的版本,避免出现兼容性问题。这些细节看似琐碎,但往往决定着部署的成败。

3.1 部署过程中的典型故障排除

部署BitLocker时最常遇到的就是硬件兼容性问题。TPM芯片未初始化或版本过旧会导致加密无法启用,这种情况在老旧设备上特别常见。我记得去年帮一家设计公司部署时,他们一半的图形工作站都因为TPM 1.2版本而需要额外升级固件。

错误代码总能提供重要线索。看到“0x80310027”通常意味着TPM未就绪,需要在BIOS中启用并初始化。“0x80070017”往往指向磁盘读写问题,可能是坏道或驱动程序冲突。微软官方文档对这些错误代码有详细说明,但有时候实际解决起来还需要一些经验积累。

组策略冲突也是常见困扰。特别是当本地策略与域策略设置不一致时,BitLocker行为会出现各种异常。建议先用gpresult检查生效的策略,然后通过组策略建模模拟不同场景。有个客户曾经因为一个隐藏的本地安全策略导致所有新设备加密失败,排查了整整两天才发现问题所在。

3.2 密钥丢失与恢复场景处理

密钥丢失绝对是用户最恐慌的情况。企业环境中,第一反应应该是检查Active Directory中是否备份了恢复密钥。AD的密钥存储有时候会因为网络问题同步失败,所以定期验证备份完整性很有必要。我们通常建议客户每月抽查几台设备的密钥备份状态。

当AD中找不到密钥时,还有几种备选方案。如果用户曾将恢复密钥保存到Microsoft账户,可以通过在线门户找回。企业版用户可能配置了MBAM,那里是另一个密钥存储位置。实在找不到的话,数据恢复代理也许能帮上忙,前提是当初配置了这个角色。

预防永远胜于治疗。在部署阶段就强制要求用户备份恢复密钥到多个位置,能大幅降低后续支持压力。设置醒目的提醒机制,在用户尝试关闭BitLocker或重置TPM时发出警告。这些措施看似简单,但确实能避免很多数据丢失悲剧。

3.3 系统升级与迁移时的加密管理

系统升级过程中的加密处理需要格外小心。从Windows 10升级到Windows 11时,BitLocker可能会自动挂起,这时候如果强行中断升级过程,很容易导致数据无法访问。建议在升级前先暂停保护,完成后再重新启用。有个朋友就是在系统升级时强行关机,结果不得不使用恢复密钥。

硬件迁移带来另一组挑战。将加密的硬盘移动到新计算机时,由于TPM绑定失效,系统会要求输入恢复密钥。最佳实践是在迁移前先解密,迁移完成后再重新加密。如果必须保持加密状态迁移,记得提前准备好恢复密钥,并确保新设备满足BitLocker要求。

固件更新和硬件更换也需要特别注意。更新BIOS或更换主板通常会导致TPM测量值变化,触发恢复模式。这种情况下,输入一次恢复密钥后系统会重新与TPM绑定。企业环境中可以通过脚本自动化这个过程,减少用户干预。这些细节处理得当,能显著提升用户体验。