想象一下你刚拿到一台全新的Windows电脑,系统会要求你创建一个账户。这个看似简单的选择,实际上决定了你在这台设备上能做什么、不能做什么。权限管理就像给你的数字生活划分了不同区域——有些地方可以随意进出,有些则需要特殊许可。

1.1 Windows 账户类型及其权限差异

Windows系统主要提供三种标准账户类型:管理员账户、标准用户账户和来宾账户。

管理员账户拥有最高权限,可以安装软件、修改系统设置、访问所有文件。这就像拿到了整栋大楼的总钥匙,想去哪个房间都可以。但权力越大责任也越大,日常使用管理员账户存在安全隐患。恶意软件如果以管理员权限运行,就能对你的系统为所欲为。

标准用户账户适合日常使用,能运行大多数应用程序,修改个人设置,但无法安装新软件或更改影响其他用户的系统设置。我记得帮朋友设置电脑时,总是建议他们创建标准账户作为日常账户,这习惯让我避免了好几次潜在的安全风险。

来宾账户权限最为受限,通常用于临时访客,无法安装软件,不能更改系统设置,甚至无法访问其他用户的私人文件。三种账户类型构成了Windows权限管理的基础框架。

1.2 用户账户控制(UAC)机制解析

UAC可能是Windows中最常被用户“嫌弃”又最重要的安全功能。当程序尝试进行需要管理员权限的操作时,UAC会弹出提示框请求你的批准。

这个机制本质上是在标准用户和管理员权限之间建立了一个缓冲带。即使你以管理员身份登录,应用程序默认也只在标准权限下运行。只有当需要提升权限时,才会触发UAC提示。

UAC有四个通知级别:始终通知、仅在程序尝试时通知、仅在程序尝试时通知(不调暗桌面)、从不通知。我通常建议选择第二级,它在安全性和便利性之间找到了不错的平衡点。

有些用户为了省事会关闭UAC,这就像拆掉了家里的烟雾报警器——平时确实安静了,但真有问题时可能就来不及反应了。

1.3 本地账户与域账户权限对比

本地账户只存在于单台计算机上,权限由本地安全数据库管理。你家中的个人电脑使用的就是典型的本地账户。

域账户则不同,它由网络中的域控制器集中管理,可以在加入域的多台计算机上使用。企业环境中几乎都采用域账户,管理员可以通过组策略统一配置成千上万台设备的权限设置。

权限管理方式上,本地账户相对简单直接,而域账户的权限可能受到多层次策略的影响。域用户可能会发现,在家能正常使用的功能在公司电脑上却被限制,这通常是因为域策略在起作用。

从安全角度看,域账户提供了更精细的权限控制和集中审计能力,但对个人用户来说,本地账户的简单性往往更实用。

1.4 权限继承与权限冲突处理

权限继承是Windows中一个很巧妙的设计。当你在文件夹上设置权限时,默认情况下,其子文件夹和文件会自动继承这些权限设置。这就像家族传统——后代自然继承前辈的某些特质。

你可以通过高级安全设置中的“禁用继承”选项来打破这种传承关系。选择这样做时,系统会询问你是将现有权限转换为显式权限,还是直接删除所有继承的权限。

权限冲突不可避免。当一个用户同时属于多个组,而这些组对同一资源有不同权限时,系统遵循“拒绝优先”和“累积权限”原则。拒绝权限始终优先于允许权限,而用户的最终权限是其所属所有组权限的合集。

有次我遇到一个案例,用户无法访问某个共享文件夹,最后发现是因为他所在的某个组被显式拒绝了访问权限。这种显式拒绝往往会覆盖其他所有的允许权限,是权限排查中需要特别注意的地方。

理解这些基础概念,就像学会了看地图再出发旅行,能让你在Windows权限管理的道路上走得更稳更远。

理论懂了,现在该动手了。权限管理就像学游泳——看再多教程也不如下水试一次。我记得第一次给公司部署权限策略时,那种从理论到实践的跨越感特别明显。看似简单的权限设置,实际操作起来需要兼顾安全、效率和用户体验。

2.1 账户权限配置最佳实践

配置Windows账户权限时,有个基本原则我称之为“最小权限原则”。用户只应获得完成工作所必需的最低权限,不多也不少。

创建标准操作账户是个好起点。即使是管理员,日常使用也应该创建标准账户。需要安装软件或修改系统设置时,再通过UAC临时提升权限。这种习惯能显著降低系统被恶意软件破坏的风险。

权限分配要分层考虑。普通员工可能只需要访问特定文件夹和打印机,而部门主管可能需要更广泛的数据访问权限。通过合理规划用户组,你可以批量管理权限,而不是为每个用户单独设置。

密码策略不容忽视。强制复杂密码、定期更换、账户锁定阈值这些基础设置,在很多环境中仍然被低估。有次审计客户系统时发现,他们虽然设置了复杂的权限结构,但密码策略薄弱得让人惊讶——很多员工使用“123456”这样的密码。

共享资源权限要特别小心。设置文件夹共享时,考虑同时配置NTFS权限和共享权限。两者中更严格的权限会生效,这个细节经常被忽略。

2.2 常见权限问题诊断与解决方案

“访问被拒绝”可能是Windows中最令人沮丧的提示之一。遇到权限问题时,系统化排查能节省大量时间。

先从简单的开始——确认用户确实有访问权限。听起来很明显,但我遇到过太多案例,问题根源就是权限根本没分配正确。检查用户所属的组,以及这些组对目标资源的权限。

继承问题经常捣乱。当用户反映突然无法访问某个文件夹时,很可能是有人在上层文件夹修改了权限设置并阻止了继承。使用“有效访问”选项卡可以快速查看用户对资源的实际权限。

权限冲突需要耐心梳理。用户可能属于多个组,其中一个组的拒绝权限覆盖了其他组的允许权限。这种情况下,需要像侦探一样追踪每个权限的来源。

有时候问题不在权限本身,而在所有权。如果用户需要修改权限但无法操作,检查资源的所有者是谁。取得所有权可能是解决问题的关键步骤。

我常用的排查顺序是:确认当前权限→检查继承状态→分析有效权限→验证所有权。这个流程解决了大部分权限相关问题。

2.3 权限审计与监控方法

权限管理不是一次性任务,而是持续的过程。定期审计能确保权限设置仍然符合实际需求。

Windows事件查看器是你的好朋友。安全日志记录了成功的权限使用和失败的访问尝试。配置适当的审计策略后,你可以跟踪谁在什么时候访问了什么资源。

PowerShell脚本能让权限审计自动化。通过Get-Acl命令,你可以批量检查文件和文件夹的权限设置,生成权限报告。这种自动化检查比手动逐个查看高效得多。

第三方工具在复杂环境中很有价值。特别是当需要审计整个域的权限结构时,专业工具能提供更直观的权限视图和变更跟踪。

权限变更应该有计划、有记录。随意修改权限就像随意改动建筑结构——短期内可能没问题,时间长了就会变成一团乱麻。建立变更管理流程,确保每次权限调整都有明确的原因和记录。

2.4 安全策略与权限管理工具使用

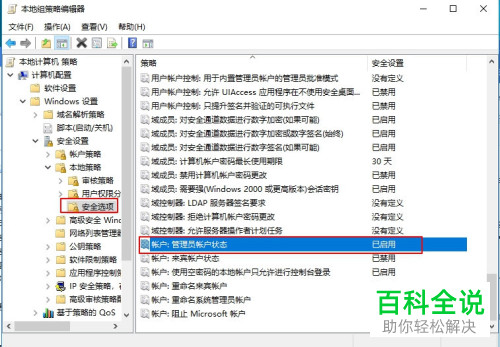

本地安全策略是权限管理的重要工具。通过secpol.msc,你可以配置密码策略、账户锁定策略、用户权限分配等各种安全设置。

组策略在域环境中更加强大。通过组策略管理控制台,你可以一次性将权限设置部署到成千上万的计算机。这种集中管理的能力,在企业环境中几乎是不可或缺的。

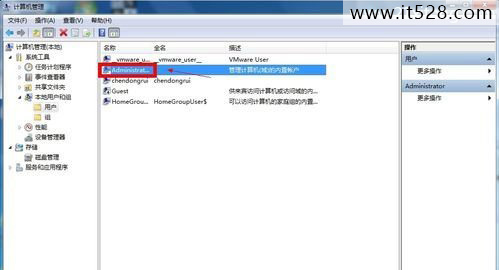

计算机管理中的本地用户和组是最基础的权限管理工具。虽然界面简单,但处理单机权限问题时非常实用。我仍然经常用它来快速添加用户到特定组。

高级安全Windows Defender防火墙经常被忽略其权限管理功能。通过配置出站和入站规则,你可以控制哪些程序能够访问网络,这本质上是网络层面的权限管理。

命令行工具如icacls提供了强大的批量权限管理能力。虽然学习曲线稍陡,但一旦掌握,处理大量文件的权限设置时会发现它比图形界面高效得多。

实践中的权限管理需要平衡多个因素——安全性不能影响工作效率,控制力度不能牺牲用户体验。找到那个平衡点,才是真正掌握了Windows权限管理的艺术。