日志文件就像Linux系统的日记本。系统内核、运行的服务、用户操作都在这里留下记录。想象一下服务器突然变慢,或者某个服务莫名其妙停止工作。没有日志,我们就像在黑暗里摸索。

为什么需要日志分析工具

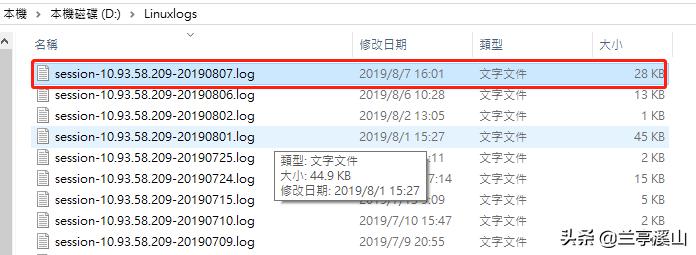

手动翻阅日志文件效率极低。一个繁忙的系统每天产生数GB的日志数据。我记得有次排查网站访问异常,面对几百MB的访问日志文件,用肉眼查找异常IP简直是大海捞针。

日志分析工具让这个过程变得高效。它们能快速过滤、统计、可视化日志数据。从海量信息中提取有价值的部分,帮助我们理解系统状态、排查问题、发现安全威胁。

常见日志文件位置介绍

Linux系统的日志文件分布很有规律。大多数系统日志集中在/var/log目录下。

/var/log/messages记录常规系统消息。这个文件包含了内核、服务等各种信息。不同发行版可能稍有差异,比如Ubuntu使用/var/log/syslog。

/var/log/secure或/var/log/auth.log保存认证相关日志。用户登录、sudo操作、SSH连接都能在这里找到痕迹。

应用程序通常有自己的日志文件。Apache在/var/log/httpd,Nginx在/var/log/nginx。数据库、邮件服务也都有对应的日志位置。

理解这些位置是日志分析的第一步。就像去医院看病,得先知道该去哪个科室。

基础命令行工具概览

Linux自带了许多强大的文本处理工具。这些工具组合使用能解决大部分日志分析需求。

grep擅长文本搜索。它能快速从文件中找出包含特定模式的行。查找某个错误信息或者特定IP的访问记录,grep是最直接的选择。

awk更适合结构化数据处理。日志文件通常有固定格式,awk可以按字段提取、统计、转换数据。计算某个API的访问次数或者统计响应时间分布都很方便。

sed则擅长文本替换和过滤。批量修改日志格式或者提取特定范围的行,sed能优雅地完成任务。

这些工具看似简单,组合起来却威力巨大。就像工具箱里的基础工具,掌握它们就能应对日常的大部分维护工作。

面对复杂的日志文件,合适的工具能让分析工作事半功倍。每个工具都有其独特优势,就像工匠手中的不同工具,各司其职又相互补充。

grep:文本搜索利器

grep是日志分析中最常用的搜索工具。它能在文件中快速定位包含特定模式的行。想象一下要从几万行的日志中找出所有包含"error"关键词的记录,grep只需要一条简单命令。

基本用法相当直观:grep "error" /var/log/messages。这条命令会输出所有包含error的行。我经常用它来快速检查系统是否有异常。

grep支持正则表达式,这让搜索更加灵活。比如查找以特定IP开头的行:grep "^192.168.1.100" access.log。正则表达式确实需要一些学习成本,但掌握后搜索效率会大幅提升。

实际工作中,我习惯结合其他选项增强功能。grep -i忽略大小写,grep -v反向搜索,grep -A 2 -B 2显示匹配行的前后内容。这些组合让grep成为日志排查的首选工具。

awk:数据处理专家

awk特别适合处理结构化的日志数据。大多数日志都有固定格式,awk能按字段进行精确处理。它不仅仅是搜索工具,更像是一个小型编程语言。

记得有次需要统计Nginx日志中每个IP的访问次数。用awk只需要一行命令:awk '{print $1}' access.log | sort | uniq -c | sort -nr。这种处理能力让awk在数据分析方面表现出色。

awk的内置变量让字段处理变得简单。$1代表第一个字段,$2代表第二个,NF表示字段数量。配合条件判断和循环,awk能完成复杂的统计任务。

处理CSV格式的日志或者需要计算平均值、最大值时,awk的优势更加明显。它可能比其他工具学习曲线陡峭一些,但投入时间绝对值得。

sed:流编辑器应用

sed擅长对日志进行流式编辑和过滤。与grep和awk不同,sed更专注于文本的转换和修改。虽然名字叫编辑器,但在日志分析中更多用于提取和过滤。

提取特定时间范围的日志是sed的典型应用。sed -n '/2023-10-01 10:00/,/2023-10-01 11:00/p' messages.log能精确输出这个时间段的所有记录。这个功能在排查特定时段的问题时非常实用。

sed的替换功能也很强大。批量修改日志格式或者隐藏敏感信息都很方便。比如替换所有IP地址:sed 's/[0-9]+\.[0-9]+\.[0-9]+\.[0-9]+/***.***.***.***/g'。

虽然sed的学习曲线比较陡峭,但掌握基础用法就能解决很多实际问题。我建议从简单的行过滤开始,逐步学习更复杂的功能。

journalctl:系统日志管理

对于使用systemd的现代Linux系统,journalctl是必须掌握的工具。它专门用于查询systemd日志,提供了统一的日志访问接口。

最基本的用法journalctl会显示所有系统日志。但真正强大的是它的过滤能力。按时间过滤:journalctl --since "2023-10-01 09:00:00" --until "2023-10-01 10:00:00"。按服务过滤:journalctl -u nginx.service。

实时跟踪日志功能特别实用。journalctl -f能实时显示新的日志条目,类似于tail -f,但功能更丰富。排查服务启动问题时,我经常一边重启服务一边用这个命令观察输出。

journalctl还支持按日志级别过滤,只显示错误或警告信息。这对快速定位问题很有帮助。虽然它只适用于systemd系统,但考虑到现在大多数发行版都在使用systemd,掌握journalctl很有必要。

logwatch:自动化日志分析

logwatch提供了一种自动化的日志分析方案。它不像前面那些需要手动执行的工具,而是定期生成日志摘要报告。对于日常系统监控来说,这能节省大量时间。

logwatch默认每天通过邮件发送报告。报告内容涵盖系统各个方面:用户登录、磁盘使用、服务状态、安全事件等。管理员只需要阅读摘要就能了解系统整体状况。

配置logwatch可以调整报告详细程度。从最基本的概要到详细分析,满足不同场景的需求。我个人喜欢设置中等详细程度,既不会遗漏重要信息,也不会被细节淹没。

虽然logwatch的分析深度不如手动分析,但它的自动化特性很有价值。特别适合监控多台服务器,或者作为初步的问题发现工具。设置得当的话,它能帮助我们在问题变得严重之前就发现苗头。

当系统规模扩大,日志量呈指数级增长时,基础工具可能显得力不从心。这时候就需要更强大的解决方案,它们不仅能处理海量数据,还能提供直观的可视化分析。

ELK Stack企业级解决方案

ELK Stack是当前最流行的日志分析平台之一,由Elasticsearch、Logstash和Kibana三个组件组成。这三个工具协同工作,构成了完整的日志收集、存储、分析和展示链条。

Elasticsearch负责存储和索引日志数据,它的搜索速度令人印象深刻。即使面对TB级别的日志,查询响应依然迅速。Logstash负责日志的收集和预处理,支持各种输入源和输出格式。Kibana则提供友好的可视化界面,让用户能够通过图表和仪表盘理解数据。

我记得第一次部署ELK Stack时,被它的处理能力震撼到了。之前需要用grep逐台服务器检查日志,现在所有日志集中在一个平台,搜索和分析变得异常简单。虽然初始配置需要一些时间,但长期来看效率提升非常明显。

ELK Stack的学习曲线相对陡峭,特别是需要理解各个组件的配置和调优。但对于需要处理大量日志的企业环境,这种投入是值得的。现在很多云服务商也提供托管的ELK服务,降低了部署和维护的难度。

Graylog集中式日志管理

Graylog是另一个优秀的集中式日志管理工具,设计理念与ELK Stack类似但更加一体化。它将日志收集、索引和搜索功能集成在单一平台上,部署和维护相对简单一些。

Graylog使用MongoDB存储配置信息,Elasticsearch存储日志数据。这种架构既保证了配置的灵活性,又确保了搜索性能。它的Web界面非常直观,即使非技术人员也能快速上手。

我特别喜欢Graylog的告警功能。可以设置各种条件触发告警,比如某个错误频繁出现,或者特定事件发生。当系统出现异常时,告警能及时通知管理员,大大缩短了问题响应时间。

对于中小型企业,Graylog可能比ELK Stack更合适。它的安装包包含了所有必要组件,一键部署非常方便。社区版功能已经相当完善,如果需要更高级的功能,还可以考虑企业版。

GoAccess网站日志分析

GoAccess是专门为Web服务器日志分析设计的工具。它能够快速解析Apache、Nginx等Web服务器的访问日志,生成实时的统计报告。如果你需要分析网站流量和访问模式,这个工具非常实用。

GoAccess最大的特点是速度快。它直接解析日志文件,不需要将数据导入数据库。这意味着你可以立即看到分析结果,无需等待数据处理。支持实时更新功能,能够动态显示最新的访问统计。

报告输出格式多样,既可以在终端直接查看,也可以生成HTML报告。HTML报告特别适合分享给非技术团队成员,他们可以通过浏览器直观地了解网站访问情况。各种图表清晰地展示了访问量、热门页面、访客地域分布等信息。

我曾经用GoAccess分析一个高流量网站的访问模式,发现了一些意想不到的用户行为。这些洞察帮助我们优化了网站结构和内容策略。对于Web运维和数字营销团队来说,这个工具的价值不容小觑。

这些高级工具各有特色,选择哪个取决于具体需求。ELK Stack适合大规模复杂环境,Graylog在易用性方面更胜一筹,GoAccess则是Web日志分析的专家。重要的是找到最适合自己环境的工具组合。

掌握工具只是第一步,真正考验技术能力的是在实际问题中灵活运用这些工具。面对系统异常,有条不紊的排查思路往往比工具本身更重要。

系统性能问题排查步骤

系统突然变慢是最常见的运维问题之一。这时候需要像侦探一样,从各个角度收集线索。我习惯先从整体负载开始,使用top命令查看CPU和内存使用情况。如果某个进程占用资源异常,一眼就能发现。

接着检查系统负载平均值,通过uptime命令获取1分钟、5分钟和15分钟的负载数据。这三个数字能告诉你系统压力是持续性的还是突发性的。记得有次排查生产环境问题,发现负载平均值持续升高,最终定位到是一个定时脚本陷入了死循环。

vmstat和iostat命令能提供更详细的性能数据。vmstat显示内存、交换分区和CPU统计,iostat专注于磁盘I/O性能。当应用响应变慢时,这些工具帮助我判断瓶颈到底在CPU、内存还是磁盘。

系统日志中的性能线索不容忽视。dmesg命令显示内核消息,经常包含硬件故障或驱动问题的信息。/var/log/messages中的OOM killer记录也很关键,它能解释为什么某些进程突然消失。

网络安全事件分析

安全事件分析需要敏锐的观察力和快速反应能力。首先检查认证日志/var/log/secure,这里记录了所有登录尝试。大量失败的登录尝试通常意味着暴力破解攻击。

last命令显示最近的登录记录,帮助识别异常登录时间和来源IP。结合grep搜索特定IP的访问记录,可以构建出攻击者的行为轨迹。我曾经通过分析登录模式,发现了一个来自异常地理位置的访问,及时阻止了潜在的安全威胁。

网络连接状态同样重要。netstat -antp列出所有活跃的网络连接,ss命令提供更详细的套接字信息。异常的外联连接可能是系统被入侵的迹象。

Web服务器日志中的安全线索也很丰富。Nginx或Apache的访问日志能显示SQL注入、路径遍历等攻击尝试。使用awk统计特定时间段的请求频率,往往能发现DDoS攻击的早期征兆。

应用程序故障诊断

应用程序出错时,日志就是最好的诊断工具。不同应用的日志位置各异,但排查思路是相通的。先确认应用是否在运行,然后检查最近的错误日志。

Java应用通常会在日志中打印完整的堆栈跟踪。使用grep搜索"Exception"或"Error"关键词,能快速定位问题根源。多台服务器的情况下,对比正常和异常节点的日志差异很有帮助。

数据库应用的故障诊断需要结合查询日志和慢查询日志。MySQL的慢查询日志能揭示性能瓶颈,错误日志则记录连接问题和权限异常。有次处理一个性能问题,通过分析慢查询日志发现某个SQL语句缺少索引,加上后性能立即提升数倍。

应用日志的级别设置很重要。在排查复杂问题时,临时将日志级别调整为DEBUG能获得更详细的信息。但记得问题解决后要改回来,避免日志文件过快增长。

磁盘空间异常排查

磁盘空间不足是运维的经典问题。df -h命令给出文件系统的整体使用情况,但找到具体是哪些文件占用了空间需要更多技巧。

du命令是空间分析的主力工具。du -sh /* 快速查看根目录下各文件夹的大小,然后逐层深入。配合sort -hr按大小排序,能快速定位占用空间最大的目录。

有时候删除文件后空间并未释放,这是因为文件还被进程占用着。lsof | grep deleted 能找出这些已被删除但仍在使用的文件。重启相关进程才能真正释放空间。

日志文件是磁盘空间的常见消耗者。检查/var/log目录的大小,特别是那些不断增长的日志文件。logrotate配置不当会导致日志文件失控增长。设置合理的轮转策略能有效预防这个问题。

/tmp目录也值得关注。一些应用会在这里创建临时文件,如果清理机制失效,可能积累大量垃圾文件。定期检查这个目录是个好习惯。

实际排查中,这些问题往往相互关联。性能问题可能源于磁盘I/O瓶颈,安全事件可能导致资源异常消耗。培养全局视角,才能成为真正的问题解决专家。

面对琳琅满目的日志分析工具,很多工程师都会感到选择困难。其实工具本身没有绝对的好坏,关键在于是否适合你的具体场景。就像挑选鞋子,合脚比华丽更重要。

轻量级工具适用场景

轻量级工具的魅力在于即时可用。系统自带的grep、awk、sed就像随身携带的瑞士军刀,随时都能派上用场。当服务器资源紧张或者只需要快速检查时,这些工具的优势就体现出来了。

我记得有次深夜处理线上故障,服务器负载已经很高,安装新工具根本不现实。靠着grep过滤关键错误信息,awk提取时间戳和错误代码,sed清理无关内容,硬是在几分钟内定位了问题。这种场景下,轻量级工具就是救星。

对于日常巡检和简单监控,logwatch是个不错的选择。它能自动生成日志摘要邮件,省去手动分析的麻烦。虽然功能相对基础,但对于小型团队已经足够。配置简单也是它的优势,通常只需要修改几个参数就能投入使用。

journalctl在排查系统服务问题时特别方便。统一的二进制格式,灵活的过滤条件,让系统日志查询变得轻松。特别是排查systemd服务的问题时,它提供的上下文信息比其他工具更完整。

企业级工具功能对比

当系统规模扩大,日志量呈指数级增长时,就需要考虑企业级解决方案了。ELK Stack(Elasticsearch、Logstash、Kibana)是目前最流行的选择,几乎成了日志分析的代名词。

Elasticsearch的搜索性能确实出色,能够快速检索海量日志。Logstash的插件生态丰富,支持各种数据源和格式。Kibana的可视化能力让数据分析变得直观。不过这套方案对资源要求较高,部署和维护都需要专门的技术储备。

Graylog在某些方面比ELK更易用。它的消息处理流水线设计很巧妙,规则配置相对简单。内置的告警功能和用户权限管理也很完善。对于中小型企业,Graylog的学习曲线可能更平缓一些。

GoAccess在Web日志分析领域独树一帜。实时生成HTML报告的功能很实用,不需要复杂配置就能看到关键指标。虽然功能相对专一,但在分析网站访问情况时效率很高。

根据需求选择合适工具

选择工具时需要考虑多个维度。首先是日志量,单台服务器和数百台集群的需求完全不同。小规模环境用轻量级工具更经济,大规模部署就必须考虑集中式方案。

团队技术能力也很关键。如果团队成员对命令行很熟悉,组合使用grep、awk等工具可能效率更高。如果团队更擅长图形化操作,那么Kibana或Graylog的界面会更受欢迎。

预算因素不能忽略。开源工具虽然免费,但人力成本需要考虑。商业方案功能更完善,技术支持也更及时。这个权衡需要根据具体预算来决定。

实际使用中,混合方案往往效果更好。在边缘节点使用轻量级工具预处理,中心节点用企业级方案做深度分析。这种分层处理既能控制成本,又能保证分析效果。

我建议从实际需求出发,先明确要解决什么问题,再选择相应工具。不要被工具的花哨功能迷惑,实用性和可维护性才是最重要的考量因素。毕竟工具是为人服务的,而不是反过来。

日志管理就像打理一个不断生长的数字花园。如果放任不管,很快就会杂草丛生;精心照料,就能从中获得宝贵的信息果实。好的日志管理不仅让问题排查更高效,还能提前发现潜在风险。

日志轮转配置技巧

日志轮转是防止磁盘被撑爆的第一道防线。想象一下,如果没有轮转机制,一个繁忙的系统几天内就能产生几十GB的日志文件。这不仅浪费空间,查找信息也像大海捞针。

logrotate是Linux自带的轮转工具,配置起来相当灵活。我习惯为不同服务设置不同的轮转策略。比如对访问日志,可能每天轮转一次,保留7天;对错误日志,可能每周轮转一次,保留一个月。关键是根据日志的重要性和产生速度来调整。

压缩旧日志能节省大量空间。gzip压缩通常能减少70%以上的体积,对文本日志效果尤其明显。不过要考虑解压开销,如果经常需要查询历史日志,可能保留一些未压缩的近期日志会更方便。

记得检查轮转后的权限设置。有次遇到个案例,日志轮转后权限变成了600,监控程序无法读取,导致告警失效。现在我都会在logrotate配置里显式设置权限,避免这类问题。

日志安全存储建议

日志里往往包含敏感信息,从用户IP地址到系统配置细节。保护日志安全就是保护系统安全的第一道屏障。

集中存储是个好习惯。把多台服务器的日志汇总到专门的日志服务器,既方便分析,也提高了安全性。即使某台服务器被入侵,攻击者也无法轻易篡改所有日志记录。

加密存储值得考虑。特别是含有用户隐私数据的日志,加密能防止数据泄露。LUKS加密或者简单的gpg加密都能提供基本保护。关键是要管理好加密密钥,别把自己锁在外面。

访问控制必须严格。不是每个用户都需要查看所有日志。基于角色的权限管理能有效降低信息泄露风险。我通常只给管理员完整访问权限,其他用户只能查看与其职责相关的日志。

监控告警设置方法

好的监控能在问题变成故障前发出预警。但告警设置是门艺术,太敏感会让人麻木,太宽松会错过重要信号。

分层告警策略效果不错。轻微异常记录日志,重要问题发邮件,紧急情况发短信。这样既能保证及时响应,又不会让次要信息干扰正常工作。

设置合理的阈值需要观察系统常态。我一般会先收集一两周的基准数据,了解正常情况下的指标范围。比如磁盘使用率,可能85%发警告,90%才发紧急告警。

告警信息要包含足够上下文。光是“系统负载高”不够有用,“系统负载达到15,主要由于MySQL进程导致,发生在业务高峰时段”这样的信息才能快速指导处理。

定期分析维护计划

日志分析不应该只在出问题时才进行。定期分析能发现趋势性问题和优化机会。

我习惯每周做一次日志健康检查。查看错误模式有没有变化,存储空间是否充足,轮转配置是否需要调整。这个习惯帮助我多次提前发现潜在问题。

季度深度分析很有价值。统计各类事件的发生频率,分析安全事件的模式,评估日志策略的有效性。这些分析往往能揭示出需要改进的系统性問題。

日志策略也需要与时俱进。随着业务发展和技术演进,去年的最佳实践今年可能就不适用了。定期回顾和调整日志管理策略,确保它始终服务于当前的需求。

说到底,日志管理是个持续的过程,不是一劳永逸的任务。投入适当的时间建立良好的习惯,长远来看能节省大量的故障处理时间。毕竟,预防总比治疗来得轻松。