想象一下你的电脑是一个装满贵重物品的房子。文件权限就像是你给不同人配的不同钥匙——家人可以进所有房间,朋友只能到客厅,而快递员只能按门铃。在Linux世界里,这种精密的访问控制正是保护数字资产的核心机制。

为什么文件权限如此重要:从日常使用场景说起

上周我帮朋友排查一个网站问题,发现他的配置文件意外被所有用户可写,差点导致数据泄露。这种看似小小的权限配置失误,在实际环境中可能带来严重后果。

权限系统决定了谁可以读取你的私人照片、谁能够修改系统配置文件、谁有权执行关键程序。在多用户环境中,权限就像数字边界,确保每个用户只能在自己的领地活动。即使是个人电脑,合理的权限设置也能防止误操作删除重要文件,或者在软件被恶意利用时限制损害范围。

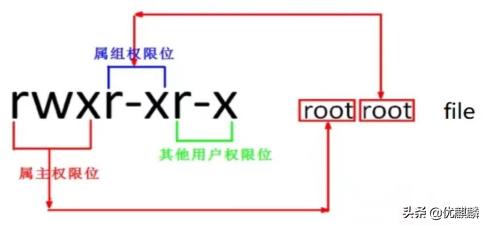

认识权限三要素:所有者、群组、其他人的含义

每个Linux文件都有三个关键的身份标签,构成了权限体系的基础框架。

所有者通常是文件的创建者,拥有对该文件的最高控制权。比如你写的脚本,你自然应该是它的主人。

群组代表一组用户的集合,可以方便地管理团队协作权限。研发部门的成员可能同属"developers"组,共享项目代码的读写权限。

其他人指除了所有者和所属群组外的所有用户。这个分类确保了权限管理的完备性,不会留下任何未定义的访问情形。

我记得设置公司共享目录时,通过合理配置这三个维度,既保证了部门内部的协作效率,又防止了敏感信息泄露给无关人员。

权限符号详解:r、w、x分别代表什么

权限表达看似简单,但每个字母都承载着特定含义。

r(读取) 如同获得阅览许可。对文件而言,意味着可以查看内容;对目录来说,允许列出其中的文件和子目录。

w(写入) 赋予修改权力。文件可被编辑或删除,目录则允许在其中创建、删除或重命名文件。这个权限需要谨慎分配。

x(执行) 让文件活起来。脚本或程序需要此权限才能运行,而目录的执行权限控制着能否进入该目录。

这三个权限标志以固定的rwx顺序出现,缺失的权限用短横线表示。看到"rw-r--r--"这样的字符串时,你就能快速解读:所有者可读写,其他人只能读取。

理解这些基础概念就像学习一门新语言的字母表,虽然简单,却是后续所有高级操作的基础。掌握它们,你就在Linux系统安全的道路上迈出了坚实的第一步。

现在你已了解权限的基本概念,就像认识了乐高积木的各个零件。chmod命令就是将这些零件组装成具体结构的那双手,让权限管理从理论走向实践。

chmod基础用法:数字模式和符号模式对比

chmod提供了两种表达权限的方式,如同用母语和外语描述同一件事。

数字模式采用八进制数值,每个权限位对应特定数值:读(r)=4,写(w)=2,执行(x)=1。这种模式简洁精确,适合熟悉权限组合的用户。设置权限755时,你实际上在说:所有者拥有4+2+1=7(读写执行),群组和其他人拥有4+0+1=5(读和执行)。

符号模式更接近自然语言,使用u(所有者)、g(群组)、o(其他人)、a(所有用户)配合+、-、=操作符。要给脚本添加执行权限,一句“chmod u+x script.sh”就能搞定,直观得像在说“请让所有者能执行这个脚本”。

我刚开始学习时总是混淆两种模式,后来发现数字模式适合快速设置标准权限,符号模式便于微调现有权限。就像开车时自动挡和手动挡各有适用场景,掌握两者让你在不同情况下都能游刃有余。

常用权限配置实例:从755到644的适用场景

某些权限组合在Linux世界中几乎成了标准配置,理解它们就像记住常用电话号码。

755权限 - 这是可执行文件和目录的经典配置。所有者可读可写可执行,其他人可读可执行。你的Shell脚本、二进制程序通常需要这个权限。网站上的CGI脚本设置为755,既保证了所有者能修改,又允许Web服务器执行它。

644权限 - 普通配置文件的标配。所有者可读写,其他人只能读取。系统配置文件、文本文档、图片资源适合这个权限。我管理Web服务器时,总是将HTML和CSS文件设为644,防止意外修改同时确保能被正常访问。

600权限 - 隐私保护的守护者。只有所有者能读写,其他用户完全无法访问。私钥文件、个人笔记、敏感数据应该享受这种级别的保护。

记得有次同事误将数据库配置文件设为777,导致任何系统用户都能修改数据库连接参数。这个教训让我养成了检查关键文件权限的习惯。

权限递归设置:如何批量修改目录下所有文件

面对包含大量文件的目录,逐一手动调整权限显然不现实。chmod的-R选项就像权限管理的魔法棒,能一次性改变目录及其所有内容的权限。

使用“chmod -R 755 myproject/”命令,myproject目录及其内部所有子目录和文件都会获得755权限。这种批量操作在处理项目部署、网站迁移时特别有用。

但权力越大责任越大,递归设置需要格外小心。误用“chmod -R 777 /”这样的命令可能让整个系统门户大开。我通常先在测试目录练习,确认效果后再应用到生产环境。

另一个实用技巧是结合find命令进行选择性递归。比如只给所有.sh文件添加执行权限:“find /path -name "*.sh" -exec chmod +x {} \;”。这种精准控制避免了不必要的权限扩散。

掌握chmod命令的核心用法,你就拥有了精确控制文件访问的钥匙。从单个文件的微调到整个目录树的批量管理,这个工具让权限配置变得既强大又灵活。

当你熟练使用chmod设置基本权限后,就像掌握了常规武器的士兵。现在让我们认识那些特殊装备——它们能在特定场景下提供更精细的安全控制。

特殊权限位:SUID、SGID、Sticky Bit的作用

Linux权限系统中有三个特殊权限位,它们像权限世界的特种部队,在关键时刻改变游戏规则。

SUID(Set User ID) 设置在可执行文件上时,会暂时将执行者的权限提升至文件所有者级别。想象一下,普通用户需要修改自己的密码,但/etc/shadow文件只有root能写。passwd命令设置了SUID位,使得任何用户执行它时都能临时获得root权限来完成密码修改。看到文件权限显示为“-rwsr-xr-x”而非“-rwxr-xr-x”时,那个“s”就在告诉你SUID正在发挥作用。

SGID(Set Group ID) 有两种工作模式。对可执行文件,它类似SUID但提升的是群组权限。对目录则更加有趣——在该目录下创建的新文件会自动继承目录的群组归属,而非创建者的默认群组。团队协作项目中,这确保了所有产出都归属于正确的团队群组。

Sticky Bit 是/tmp目录的守护神。在这个全球可写的目录里,Sticky Bit确保用户只能删除自己创建的文件。权限显示中的“t”(如drwxrwxrwt)就是这个特殊标志在值班。没有它,/tmp目录将变成混乱的公共战场,任何人都能随意删除他人的临时文件。

我曾在文件服务器上为项目目录设置SGID,新加入的成员创建文件时自动归属项目组,省去了手动调整的麻烦。这种小技巧让协作变得顺畅自然。

默认权限管理:umask命令的使用方法

每次创建新文件时,Linux并非随意分配权限,而是遵循一个隐藏的规则——umask。它像权限的出生证明,决定了新文件的初始访问限制。

umask使用八进制数值,但理解方式与chmod相反。它指定的是要从完全权限中“减去”的权限位。常见的022umask意味着新创建的文件权限为644(666-022),目录为755(777-022)。

查看当前umask只需在终端输入“umask”。要修改它,使用“umask 数值”命令。不过这种改变只在当前会话有效,永久设置需要写入shell配置文件。

不同的使用场景需要不同的umask。共享服务器上可能设置为027,确保群组成员可读但其他人完全无法访问。高度安全的环境甚至使用077,创建的文件仅对所有者开放。

记得有次脚本批量生成日志文件后,同事抱怨无法读取。检查发现我的umask设置过于严格,创建的文件只有我自己能访问。调整umask后问题迎刃而解。

权限继承与传播:理解权限设置的深层逻辑

权限设置并非孤立事件,它们像家族基因一样在文件系统层次间传递和影响。

权限继承 在创建新文件时最为明显。子文件默认不会继承父目录的所有权限,但会受到umask和特殊权限位的影响。SGID目录下的新文件自动继承群组归属,就是权限继承的典型例子。

权限传播 则关注修改操作的影响。使用chmod -R递归修改权限时,你实际上在触发权限的垂直传播——从目录开始,逐层向下影响所有子孙项。

理解这种深层逻辑能避免很多困惑。为什么设置了目录的写权限,用户仍无法在其中创建文件?因为还需要执行权限来“进入”目录。为什么修改了文件权限,用户还是无法访问?可能是路径上某个父目录的权限阻断了访问路径。

权限检查遵循一条明确的路径:从根目录开始,逐级验证每个组件的权限,任何一环的断裂都会导致访问失败。这种链式反应让权限管理既强大又需要周全考虑。

掌握这些进阶技巧后,你不再只是权限的使用者,而是成了权限系统的设计师。能够预判权限设置的长远影响,在安全与便利之间找到精妙的平衡点。

理论知识的价值最终体现在实际应用中。当你真正开始配置系统权限时,会发现那些抽象概念突然变得具体而迫切。

常见目录权限设置推荐:/home、/tmp、/var等

每个系统目录都有其独特的安全需求,就像城市的不同功能区需要不同的安保级别。

/home目录 是用户的私人领地。通常设置为755(drwxr-xr-x),确保用户可以完全控制自己的主目录,而其他用户只能浏览但不能修改。我记得有次发现同事的主目录权限是777,他的所有文件对任何人都可写。调整为755后,他惊讶地发现原来自己的文件一直处于"裸奔"状态。

/tmp目录 作为公共暂存区,需要特殊处理。1777(drwxrwxrwt)是最佳选择——全局可写,但Sticky Bit确保用户只能删除自己的文件。没有那个"t"标志,/tmp会变成数字世界的无政府地带。

/var目录 包含系统运行的关键数据,权限配置更加精细。/var/log应设置为755,日志文件通常为644,确保系统进程可以写入,管理员可以读取,但普通用户无法修改历史记录。/var/www(如果运行Web服务器)可能需要根据具体应用调整,但基本原则是仅授予必要的最小权限。

/etc目录 存放系统配置,权限应该相当严格。755是标准设置,关键配置文件如/etc/shadow甚至设置为600,只有root能读写。这些配置一旦被篡改,系统安全将面临严重威胁。

权限问题排查技巧:如何快速定位权限错误

"Permission denied"可能是Linux用户最常见的错误信息之一。掌握排查技巧能节省大量调试时间。

逐级检查法 是最基本的排查思路。当用户报告无法访问某个文件时,不要只看文件本身的权限。使用"namei -l /path/to/file"命令,它会显示路径上每个组件的权限情况。很多时候问题不在目标文件,而在某个父目录缺少执行权限。

身份验证检查 经常被忽略。使用"id"命令确认用户的真实身份和群组成员关系。新员工抱怨无法访问项目文件,结果发现他还没被加入对应的群组。权限配置正确,但身份不对应。

进程权限分析 适用于更复杂的情况。通过"ps aux"查看进程的所有者,特别是那些以服务形式运行的程序。Web服务器无法写入缓存目录,可能因为服务以错误用户身份运行。

我习惯在排查时使用"ls -la"查看详细权限,再用"getfacl"检查是否有特殊ACL规则。有时候显式权限看起来正确,但ACL设置了额外的限制。

权限管理黄金法则:平衡安全性与便利性

权限管理本质上是在安全和便利之间走钢丝。过于严格会阻碍工作流程,过于宽松则带来安全风险。

最小权限原则 应该成为你的座右铭。用户或进程只应获得完成工作所必需的最少权限。为临时任务设置宽松权限时,一定要记得任务完成后立即恢复。就像借出钥匙要记得收回。

定期审计 不容忽视。设置cron任务定期检查关键目录的权限变化,特别是SUID/SGID文件。意外出现的特殊权限位可能是入侵的迹象。

文档化权限策略 让团队协作更顺畅。记录为什么某个目录设置为特定权限,避免后来者盲目调整。新管理员可能会疑惑为什么脚本目录设置了SGID,有文档说明这是为了确保所有脚本归属统一的运维组。

权限管理不是一次性任务,而是持续的过程。随着系统演进和团队变化,权限需求也会改变。保持警惕但不偏执,严格但不僵化——这是我在多个生产环境中总结的经验。

最好的权限设计应该是透明的——用户在不知不觉中受到保护,同时能够顺畅完成工作。当权限配置恰到好处时,用户甚至不会感觉到它的存在,而这正是权限管理的最高境界。