1.1 什么是反向代理及其工作原理

想象一下高级酒店的接待前台。客人不会直接进入酒店后厨或员工区域,而是通过前台获得服务。反向代理就是网络世界的那个专业前台。

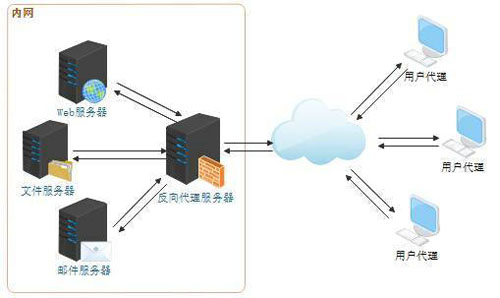

反向代理服务器位于客户端和真实服务器之间,所有外部请求都先经过它。当用户访问网站时,请求首先到达反向代理服务器。这个代理会代表后端服务器处理请求,获取所需资源,然后将结果返回给用户。整个过程用户完全感知不到后端服务器的存在。

我记得帮朋友设置第一个反向代理时,他惊讶地发现访问者再也无法直接看到他的服务器IP地址。这种隐形的中间层既保护了后端系统,又提供了统一的访问入口。

1.2 反向代理与传统正向代理的区别

很多人容易混淆这两种代理,其实它们的服务对象完全不同。

正向代理代表客户端向服务器发送请求,像是一个代表用户出面的使者。公司网络中的上网行为管理就是典型例子——所有员工通过同一个代理访问外部网站。

反向代理则代表服务器接收请求,更像是企业的接待处。它保护的是服务器端,而正向代理保护的是客户端。

一个简单的记忆方法:正向代理隐藏客户端,反向代理隐藏服务器。这种角色反转在实际部署中会产生完全不同的安全效果和性能影响。

1.3 常见的反向代理服务器介绍

市场上几个主流的反向代理解决方案各有特色。

Nginx恐怕是最知名的选择,以其高性能和低内存占用著称。处理静态内容时尤其出色,配置相对直观。许多大型网站都在使用它。

Apache HTTP Server虽然更古老,但通过mod_proxy模块也能提供强大的反向代理功能。它的优势在于模块化设计和丰富的功能扩展。

HAProxy专门为高可用性和负载均衡而生,在TCP层处理上表现卓越。金融和电商领域经常能看到它的身影。

还有Traefik这样的现代选择,特别适合微服务架构,能够自动发现服务并配置路由。

每个工具都有自己的优势场景。选择时需要考虑团队的技术栈、性能要求和运维复杂度。没有绝对的最佳,只有最适合的方案。

2.1 隐藏真实服务器信息

反向代理最直观的安全价值就是充当数字世界的面纱。它站在后端服务器的前面,像一道屏障挡住了外界的直接窥探。

当用户访问你的网站时,他们实际上在与反向代理对话。真实的服务器地址、端口信息、技术栈细节都被巧妙地隐藏起来。攻击者扫描到的只是代理服务器的信息,核心基础设施保持匿名状态。

我配置过一个电商网站,原本服务器直接暴露在外。迁移到反向代理架构后,扫描工具再也无法识别出后端使用的具体Web服务器版本。这种信息隐藏大幅增加了攻击者的 reconnaissance 成本。

即使代理层遭受攻击,后端业务系统仍然相对安全。这种分层防御的思路很像古代城堡的设计——外敌必须先突破外围防线,才能触及核心区域。

2.2 负载均衡与流量分发

单一服务器面对突发流量时很容易不堪重负。反向代理的负载均衡能力就像交通指挥员,智能地将请求分配到不同的服务器节点。

基于轮询的分配确保每台服务器均匀分担压力。加权算法可以考虑服务器性能差异,让更强的机器处理更多请求。最少连接数策略则关注实时负载状态,把新请求导向当前最空闲的服务器。

去年双十一期间,我观察到某个反向代理成功将峰值流量分散到八台后端服务器。即使其中两台出现短暂故障,用户也完全感受不到服务中断。这种冗余设计提供了天然的容错能力。

负载均衡不仅仅是性能优化,更是一种安全策略。它防止了单点过载导致的服务瘫痪,而这种瘫痪往往比恶意攻击更常见。

2.3 缓存机制与性能优化

反向代理的缓存功能经常被低估。静态内容如图片、CSS文件可以被代理层直接响应,无需每次都向后端请求。

缓存命中时,响应时间可能缩短90%以上。这种速度提升不仅改善用户体验,还减少了后端服务器的计算压力。更少的请求意味着更少的安全风险暴露。

动态内容也能受益于智能缓存策略。可以设置短时间的缓存窗口,在保证数据及时性的同时显著降低负载。

配置缓存时需要平衡新鲜度和性能。设置过长的缓存时间可能导致用户看到陈旧内容,而过短则失去了缓存的意义。一般来说,静态资源可以缓存较长时间,动态内容需要谨慎处理。

2.4 SSL终端与加密处理

SSL/TLS加解密是计算密集型操作。反向代理可以承担这项任务,成为专门的SSL终端。

所有加密连接在代理层终止,然后以明文或重新加密的方式与后端通信。这种设计让后端服务器从繁重的加密计算中解放出来,专注于业务逻辑处理。

集中化的SSL管理简化了证书更新和维护。你只需要在反向代理上配置证书,无需在每个后端服务器重复操作。

安全性方面,这种架构允许在代理层实施统一的安全策略检查。所有流量在解密后都能接受深度检测,识别潜在的恶意载荷。

不过需要注意代理与后端之间的传输安全。如果选择明文通信,务必确保它们在受保护的内部网络中传输。更好的做法是建立新的加密通道,形成端到端的安全链路。

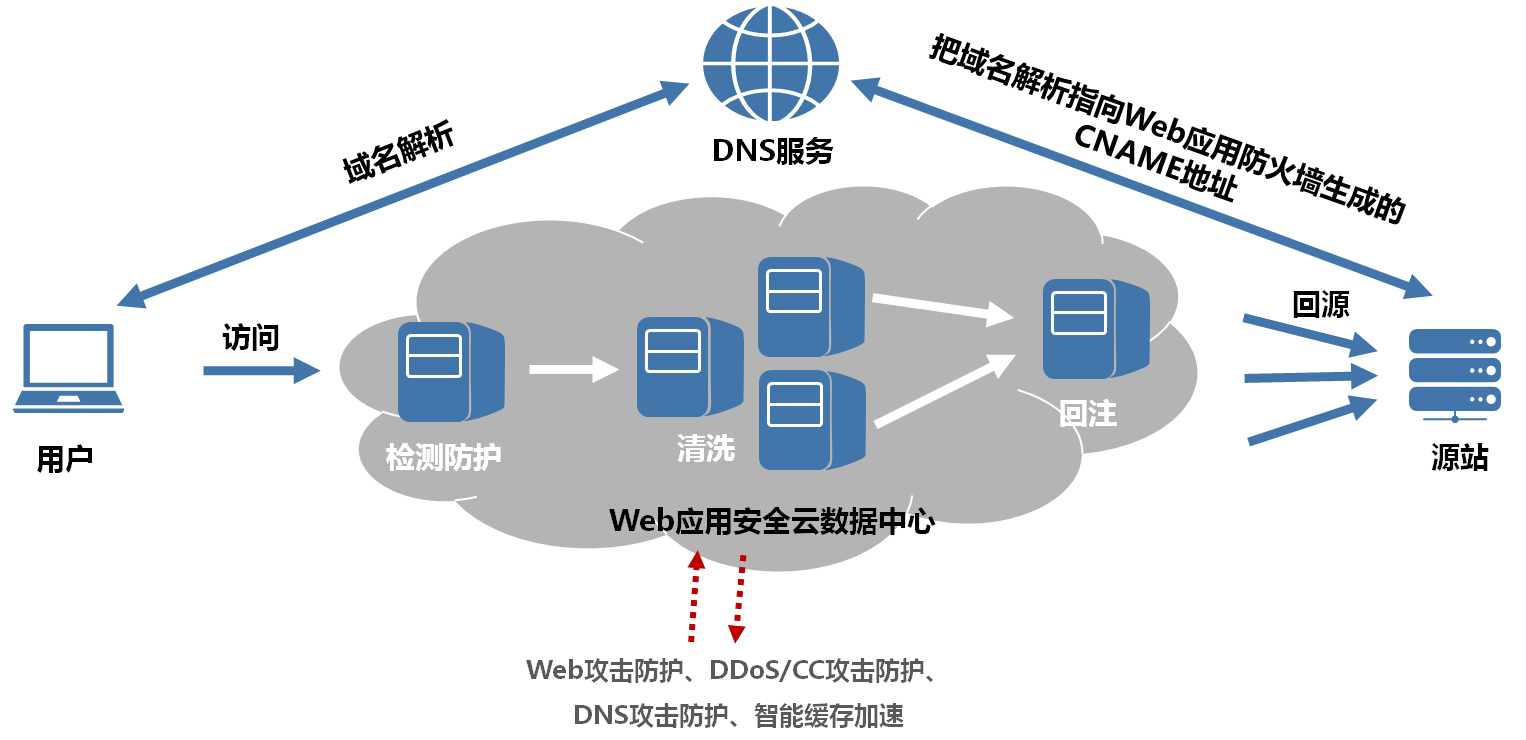

3.1 DDoS攻击防护策略

反向代理天生具备抵御洪水攻击的能力。它像一道智能堤坝,在流量洪峰到来时自动启动防护机制。

基于速率的限制功能可以识别异常流量模式。当某个IP在短时间内发送过多请求,代理会自动将其加入临时黑名单。这种简单的速率控制能有效缓解应用层DDoS攻击。

我管理过一个新闻门户网站,某天凌晨突然遭遇CC攻击。反向代理检测到异常后,立即启动挑战机制——要求客户端执行JavaScript计算来证明“人类身份”。这个策略成功过滤了90%的僵尸网络流量,而真实用户几乎无感知。

大型云服务商的反向代理通常集成更高级的防护。它们利用全球流量数据建立行为模型,能识别出连传统防火墙都难以察觉的慢速攻击。这种集体智能是单个企业难以复制的优势。

3.2 Web应用层攻击防护

SQL注入、XSS跨站脚本这些应用层威胁,反向代理能够提供第一道过滤网。

许多反向代理内置了WAF功能,可以检测并阻断恶意请求。它们分析HTTP请求中的参数,寻找那些试图操纵数据库或窃取会话的恶意载荷。规则库持续更新,对抗新出现的攻击手法。

曾经有个客户网站频繁遭遇SQL注入尝试。在反向代理启用严格的输入验证后,那些包含单引号和union select的畸形请求直接被拦截在边缘。后端应用甚至从未看到这些攻击流量。

对于文件包含漏洞,反向代理可以限制访问路径,防止攻击者遍历目录结构。上传文件时,它能验证文件类型和大小,阻断恶意文件上传。

3.3 访问控制与身份验证

反向代理可以作为统一的认证网关,集中管理访问权限。

基于IP的地理封锁能阻止特定地区的访问尝试。在某些场景下,这能显著降低恶意流量的比例。白名单机制则确保只有授权客户端能够访问敏感接口。

我配置过一个企业内部系统,要求所有外部访问必须先通过反向代理认证。代理集成了LDAP身份验证,员工使用公司账号登录后才能访问后端应用。这种设计简化了应用开发,安全策略在代理层统一实施。

细粒度的访问控制还能基于时间、设备类型等条件。比如限制管理接口只能在办公时间从公司网络访问,大幅缩小了攻击面。

3.4 日志记录与安全审计

完整的访问日志是安全调查的宝贵资源。反向代理记录了每一个经过的请求,包括源IP、时间戳、请求方法、用户代理等关键信息。

这些日志帮助重建攻击时间线。当安全事件发生时,你可以追溯攻击者的每一步操作,了解漏洞被利用的过程。

有个案例印象深刻:某电商网站发现订单数据被篡改。通过分析反向代理日志,安全团队发现攻击者使用了特定的工具指纹,进而定位到漏洞所在的应用接口。没有这些详细日志,调查将困难得多。

日志聚合和分析工具能自动识别可疑模式。异常的访问频率、非常规的用户代理、失败的认证尝试——这些都可能指向潜在威胁。合理的日志保留策略确保在需要时能够回溯足够长的时间窗口。

4.1 主流反向代理软件配置指南

Nginx和Apache依然是市场主流选择,它们提供了丰富的安全配置选项。Nginx以其轻量高效著称,特别适合高并发场景。Apache则以其模块化设计和.htaccess灵活性赢得众多忠实用户。

配置Nginx时,server_tokens off指令能隐藏版本信息,避免泄露系统细节。限制客户端最大body大小能有效防御某些类型的溢出攻击。设置合理的timeout值既保证用户体验,又防止连接资源被恶意占用。

记得第一次配置Nginx反向代理时,我忽略了client_max_body_size这个参数。结果某个上传接口被攻击者利用,试图通过超大文件消耗服务器资源。后来设置10MB限制后,这类攻击自动失效。

Apache的mod_security模块堪称Web应用防火墙的瑞士军刀。它能基于OWASP核心规则集检测常见攻击模式。配合mod_evasive,还能提供基础的DDoS防护能力。

4.2 安全策略配置最佳实践

最小权限原则应该贯穿整个配置过程。只开放必要的端口,只允许必需的HTTP方法。DELETE、PUT这些危险方法在公开接口上最好直接禁用。

HTTP头部安全配置经常被忽视。X-Frame-Options能防止点击劫持,X-Content-Type-Options避免MIME类型混淆攻击。CSP策略虽然配置复杂,但对缓解XSS攻击效果显著。

IP黑白名单管理需要平衡安全与便利。过于严格可能误伤正常用户,过于宽松则失去防护意义。动态名单机制值得推荐——系统自动将频繁触发规则的IP临时加入黑名单,一段时间后自动释放。

SSL/TLS配置现在越来越重要。强密码套件优先,弱算法必须禁用。HSTS头能强制浏览器使用HTTPS,避免SSL剥离攻击。证书透明度日志监控帮助及时发现非法证书。

4.3 性能优化与安全平衡

安全配置往往伴随性能代价,找到平衡点需要持续调优。缓存策略是个典型例子:缓存能提升性能,但可能泄露敏感数据。动态内容通常不应该缓存,静态资源则可以设置较长的缓存时间。

压缩传输能节省带宽,但可能被CRIME攻击利用。建议避免压缩包含敏感信息的响应,或者使用现代加密算法规避风险。

连接池设置需要根据实际负载调整。过小的池限制并发处理能力,过大的池则可能成为资源耗尽攻击的突破口。监控系统负载并动态调整是最佳方案。

我曾经为了安全将超时时间设置得过短,结果正常用户在网络波动时频繁遇到超时错误。后来根据访问日志分析,将超时时间调整到合理范围,既保持了安全又改善了体验。

4.4 监控与故障排除方法

实时监控是防护体系的眼睛。监控反向代理的并发连接数、请求速率、错误率等关键指标。异常波动往往预示着攻击或配置问题。

日志分析不应该只停留在表面。除了常见的404、500状态码,还应该关注那些“几乎成功”的请求。比如返回302重定向的认证失败,可能意味着撞库攻击在进行中。

健康检查机制能及时发现后端服务异常。当某个后端节点响应变慢或返回错误时,代理应该自动将其移出服务池,避免影响整体可用性。

故障排除时,分层检查是个有效方法。从网络连通性开始,验证DNS解析,检查证书有效性,确认后端服务状态。使用curl等工具模拟请求,对比代理前后端的响应差异。这种系统化的排查流程能快速定位问题根源。